Hacking

les bases

Le hacking est un ensemble de techniques utiliser pour s'introduire dans un système informatique, pour le contrôler, le piller, le détruire ou le surveiller.

Le Hacking nécessite plusieurs compétences:

- Interface: qui permet d'accéder au système informatique (par réseau sans fil, réseau cablé)

- Recherche: qui permet d'accéder au système en passant par la Toile.

- Infosec (infosécurité): qui permet d'ériger des défenses ou de contourner les défenses informatiques et IA

- Programmation: qui permet de modifier un programme ou de créer une backdoor pour revenir plus facilement par la suite.

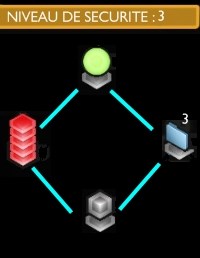

Les sytèmes informatiques

Les sytèmes de sécurité s'organisent comme des organigrammes ou le hacker comme le cerbère progresse point par point. A chaque tour, le hacker chemine d'un point vers un autre. Il ne peut sauter un point.

Le cerbère lui ne se déplace que lorqu'il a été alerté d'une intrusion.

A chaque étape il lui faudrat réaliser un jet (1D6) contrôle la difficulté d'une pare-feu, jusqu'à atteindre la banque, le noyau ou le cerbère.

Pou l'aider dans sa progression, le hacker utiliseras des malwares pour s'avantager.

Cerbère

Le cerbère est le système qui surveille le réseau informatique. C'est de lui que partira l'attaque. Son objectif est de trouver l'entrée Hackée de le fermer et de "fisher", d'accrocher le hacker pour le traquer sur la Toile.

Pare feu

C'est un logiciel passif qui empêche la progression du Hacker. Pour le passer, les Hacker doit réussir (avec 1D6) un jet au dessus ou égale à la difficulté du pare feu. En cas de réussite, le hacker peut progresser. En cas d'échec, le cerbère s'active.

Banque

C'est l'endoit ou se trouve les données stockée et c'est généralement là que le hacker vient chercher les informations.

Noyau

Le noyau est le coeur du système, là ou se trouve les scripts. Si le hacker désire prendre le contrôle du système ou créer une backdoor, il devrat prendre ce point stratégique.

Niveau de sécurité

Cela indique la difficulté moyenne du système attaqué ou défendu. Elle est comprise en 0 (aucune protection) et 6 (imprenable)

Pour donner une idée de base:

| Niveau de sécurité | Difficulté | Chance de réussite |

| 1 | Très faible | 83% |

| 2 | Faible | 66% |

| 3 | Equilibrée | 50% |

| 4 | Difficile | 33% |

| 5 | Très difficile | 16% |

| 6 | Imprenable | 0% |

Déroulement du Piratage

ETAPE 1

Le pirate arrive toujours pas un noeud du système. Ce noeud peut être une prise directe sur le système:

- une interface de reconnaissance

- alpha-numérique

- biomètrique

- Clef cryptée

Et dance cas, il faudrat avoir le materiel adéquat ET réussir un jet d'"Interface".

- Intercepter un flux Wifi, Diffusion, grace à nouveau avec le matériel adequat ET un jet réussi en "Interface".

- Via la Toile avec une connection par implant ou Ecto ET réussir un jey de "Recherche".

ETAPE 2

L'organigramme du système de sécurité lui est révélé. Il peut alors progresser tour par tour. Chaque tour, le hacker à le choix entre:

- Attaquer un pare-feu, ou un autre centre du système (cerbère/banque/noyau)

- Abandonner le système

- Lancer une programmation (subversion)

- Lancer un malware

Attaquer un pare feu

S'attaquer à un pare Feu permet de progresser dans le système en direction du Noyau pour réaliser une subversion ou la Banque pour récupérer des informations.

Pour cela, lancer 1D6, si celui-ci est STRICTEMENT supérieur à la difficulté du Pare feu celui-ci est désactivé. Le Hacker peut passer avancer au prochain pare-feu le tour suivant.

S'il rate son jet, il ne passe par le pare-feu ce qui l'obligera a refaire un jet le tour suivant s'il désire passer. De plus, le cerbère se reveille.

Abandonner le système

Cela se fait sans jet de dé, mais abandonner le système à des conséquences importantes: Tout les logiciels qui ont été utilisé laissent une copie dans le système qui va apprendre à s'immuniser. De plus, cette immunisation sera partagée sur la Toile pour tous les sytèmes de sécurité au fur et à mesure. En pratique, chaque Malware à une "Virulence" qui s'amenuisent avec les échecs. A chaque abandon ou "fishing" du hacker ajouter +1 aprés chaque Malware utilisé. Dés qu'il arrive a 6, le Malware est inactif sur la Toile ou els système de sécurité.

Lancer une programmation

Une fois le Noyau atteind, le Hacker peut décider de le modifier pour toute sorte de raison. Il va pratiquer une suversion du système, aprés avoir effacer ses traces. CF Subversions

Lancer un Malware

A chaque tour, le Hacker peut exécuter un Malware qu'il possède.

Dés que le hacker échoue sur un jet ou lance un Crash, le cerbère se réveille.

A partir de ce moment la, il progressera en direction du noeud d'entrée sauf en cas de leurre.

- Quand il passe sur un pare feu non cracké par le hacker, il ne fait pas de jet et renforce le Pare-feu de +1

- Quand il passe sur un noeud tenu par le hackeur, il ne peut pas passer tant qu'il n'a pas réussi un jet contre la difficulté du Hackeur.

S'il atteint le noeud, il "Fishera" le hackeur:

- Tous les malwares sont bloqués et le hackeur devra ajouter +1 derrière chaque malware qu'il a utilisé

- Le Cerbère connaîtra l'ID Toile du Hacker.

| Compétence Infosec du Hackeur | Niveau |

|---|---|

| 0-24 | 1 |

| 25-49 | 2 |

| 50-69 | 3 |

| 70-84 | 4 |

| 85-94 | 5 |

| 95-100 | 6 |

Les Malwares

Ghost

ce malware simule une signature d'intrusion qui forcera le cerbère à se diriger vers le Ghost permettant alors au hacker de gagner du temps. Il se joue au tour du hacker. Celui-ci posera son ghost sur l'oragnigramme et le prochain mouvement du Cerbère se fera en direction du Ghost. Les Ghost sont de niveau différents: les +1 durent un tour, les +2, deux tours et +3 trois tours. Si le Cerbère atteint le Ghost et même s'il reste des tours d'activation du Ghost, l'effet est annnulé.

Freeze

Les freezes bloquent le système en lui envoyant une boucle de commande infini qui fait perdre du temps au système de défense. En pratique, joué au tour du hacker, le Cerbère ne jouera pas son tour. Si d'aventure il y a deux cerbères ou plus, la totalité des IA adversent ne peuvent avancer a leur tour et au prochain tour.

Boost

Les boosts assurent un appui stratégique lors du passage du pare-feu. A ce moment, le malware concentre les ressources au limites d'exécution des scripts au risquex de planter le système du hacker. Le Boost se joue avant n'importe quel jet de hacker et permet d'augmenter de 1 ou plusieurs point le resultat du dé. Il existe plusieurs niveau de boost: les +1 et les +2. Il sont sans risque pour la hacker. Au dela, les +3/3 sont assorti d'un risque de Bug. Si le resultat du dé est inferieur au chiffre accompagnant le boost alors il y a Bug. Le cerbère gagne la partie et fish le hacker.

Crash

Les crash sont un passage en force. Certains hackers se sont spécialiser dans cette forme de hacking trash. Le principe est de detruire le pare-feu avec un ver puissant sans s'occuper des contres mesures du système de sécurité. Quand le joueur utilise Crash, il ne fait pas de jet de dé et considère que c'est une réussite automatique. la contre partie est que le cerbère s'active s'il ne l'était pas. Il n peut lancer Crash que sur un pare feu a proximité de lui.

Steamglasses

Les Securitware

Les securitwares sont des logiciels de défense contre les hackers. Le mode de fonctionnement sont divers. ils peuvent déplacer les forces du système, ralentir le hacker, booster le Cerbère... Voici une liste non exhaustive de securitware.

Equalizer

C'est un Sécuritware qui reporte la puissance d'une pare-feu sur un autre. En pratique on augmente la difficulté de +1 sur un pare-feu et on diminue la difficulté sur un autre. Cette technique permet de proteger plus efficacment un pare-feu primordial. Les Equalizers sont de différents niveaux: Les +1/-1 assurent une balance de 1point, les +2/-2 basculent 2 points d'un pare-feu a un autre.

Frog

Le Frog est un logiciel répendu qui permet de masquer l'infrastructure du système de sécurité au hacker. L'objectif est de créer des chausses trappes pour faire chuter le hacker. Pour dissiper le Frog, le hacker doit posséder un Steamglasses et réussir un jet contre le niveau de sécurité. Il existe plusieurs niveau d'efficacité du Frog: +0, +1, +2. Ce sont des modificateur de difficulté pour le hacker

Subversion

| Piratage de bots/véhicule | |

|---|---|

| -0 | Transmettre des ordres à un drone |

| -10 | Altérer les paramètres d'un système de capteurs, désactivé des capteurs ou système d'armements |

| -20 | Altérer l'entrée de données d'un Smartlink, envoyer de fausse données à l'IA ou téléopérateur |

| -30 | Ejecter l'IA ou le téléopérateur, prendre le contrôle. |

| Piratage d'ecto, d'implants réseaux | |

| -0 | Interagir avec les entoptiques, se lier d'amitié avec toutes les personnes a portée, faire des achat en ligne avec les crédits de l'utilisateur, intercepter ses communications, enregister ses activités. |

| -10 | Altérer le statut/profil du réseau social, ajuster les filtes RA, bricoler l'interface sensorielle, changer l'avater, accéder au VPN. |

| -20 | Bloquer ou brouiller les sens, insérer les illusion RA, adresser des commandes aux drones/appareils asservis par usurpation. |

| -30 | Ejecter l'utilsateur de la RA |

| Piratage de systèmes d'habitats | |

| -0 | Ouvrir/fermer des portes, arrêter/demarrer des ascenseurs, utiliser les communications internes. |

| -10 | Ajuster la température/éclairage, désactiver les alertes de sécurité, remplacer l'habillage entoptique, verrouiller des portes, permuter des régulateurs de trafic. |

| -20 | Désactiver les sous sytèmes (plomberie, recyclage...), désactiver les liaisons sans fils, déployer les équipes de réparations. |

| -30 | Coutourner les disjoncteurs de sécurité |

| Piratage de système de sécurité | |

| -0 | Déplacer/manipuler des caméras/capteurs, localiser les système de bots/agents de sécurité |

| -10 | Ajuster les balayages des capteurs, consulter les archives de sécurité, désactiver les sytèmes d'armement. |

| -20 | Effacer les archives de sécurité, deployer les équipes de sécurité |

| -30 | Désactiver les alertes |

| Piratage de système de simulspace | |

| -0 | Voir le système actuel des simulspaces, les simulmorphes et les egos en ligne. |

| -10 | Changer les règles du domaine, ajouter des cheats-modes, altérer les paramètres de l'histoire, altérer les simulmorphes, changer la dilatation temporelle |

| -20 | Ejecter un simulmorphe, altérer/effacer un personnge IA |

| -30 | Interrompre la simulation |

| Piratage de spime | |

| -0 | Obtenir un rapport de statut, utiliser les fonctions de l'appareil |

| -10 | Ajuster les paramètres de personnalité IA/de la voix, ajuster le calendrier des opération prévues |

| -20 | Désactiver les capteurs, désactiver les fonctions de l'appareil. |